OpenWrt中如何禁止访问某个域名

在OpenWrt路由器管理系统中,禁止访问某个域名是一个常见的需求,无论是为了网络安全、保护用户隐私,还是限制某些不适当的内容访问,本文将详细介绍在OpenWrt中如何通过配置防火墙规则来实现这一目的。

云服之家,国内最专业的云服务器虚拟主机域名商家信息平台

准备工作

在开始之前,请确保你已经成功安装并登录到OpenWrt的管理界面,如果还没有安装OpenWrt,请先按照官方文档进行安装和配置。

登录OpenWrt管理界面

- 打开浏览器,输入你的路由器IP地址(通常是

168.1.1或168.0.1),并按回车键。 - 在登录页面输入用户名和密码(默认用户名和密码通常是

root和password,但具体取决于你的路由器型号和固件版本)。 - 登录成功后,你将看到OpenWrt的管理界面。

导航到防火墙配置页面

- 在管理界面的左侧菜单中,点击“网络” -> “防火墙”。

- 在“防火墙”页面中,你将看到多个选项卡,包括“流量表”、“区域”、“规则”等,点击“规则”选项卡。

添加防火墙规则以禁止访问某个域名

- 在“规则”页面中,你可以看到现有的防火墙规则列表,要添加新的规则,请点击“新建”按钮。

- 在弹出的新建规则窗口中,你需要填写以下信息:

- 名称:为你的规则起一个容易识别的名字,BlockExampleDomain”。

- 目标:选择“地址族”,通常选择“IPv4”。

- 协议:选择你希望应用的协议,例如

tcp或udp,如果你希望禁止所有协议,可以选择any,但通常针对域名访问,选择tcp就足够了。 - 源:根据你的需求设置源地址,如果你希望禁止所有设备访问该域名,可以选择

lan(假设你的局域网接口名为lan),如果你希望仅禁止特定设备访问,可以输入该设备的IP地址。 - 目的地:输入你要禁止访问的域名或IP地址,由于域名可能会解析到多个IP地址,因此通常建议使用DNS重定向或解析机制来确保所有相关的IP地址都被阻止,但在这里,我们直接输入域名作为示例。

- 目标地址:输入你要阻止的域名或IP地址,如果你想阻止访问

example.com,可以输入example.com或相关的IP地址(如184.216.34),但请注意,直接输入IP地址可能不够灵活,因为域名可能会解析到不同的IP地址,更常见的做法是使用DNS重定向或解析来确保所有相关的IP地址都被阻止,在这里我们直接操作以展示基本步骤。 - 目标端口:通常使用

80(HTTP)和443(HTTPS)来阻止网页访问,如果你希望阻止所有端口,可以选择any,但仅阻止这两个端口已经足够覆盖大多数网页访问场景。 - 动作:选择“拒绝”,这将阻止所有匹配该规则的流量。

- 填写完所有必要信息后,点击“提交”按钮保存你的规则。

验证配置是否生效

- 退出管理界面并尝试通过浏览器访问你之前尝试阻止的域名,如果配置正确且生效,你应该无法访问该域名。

- 如果仍然能够访问该域名,请检查以下几点:

- 确保你的防火墙规则已经生效(可以通过重启路由器来强制应用所有配置)。

- 检查是否有其他防火墙规则或路由策略可能影响到你的配置。

- 确认你的域名没有通过其他方式(如DNS缓存、代理服务器等)进行解析和访问。

高级技巧:使用DNS重定向或解析来阻止域名访问

由于直接通过防火墙阻止域名可能不够灵活(因为域名可能会解析到多个IP地址),更高级的方法是使用DNS重定向或解析来确保所有相关的IP地址都被阻止,以下是几种实现方法:

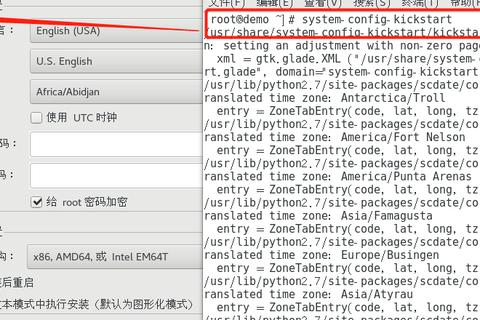

使用DNSMasq进行DNS重定向

如果你的OpenWrt路由器使用dnsmasq作为DNS服务器,你可以通过修改dnsmasq.conf文件来实现DNS重定向,将所有对example.com的解析请求重定向到一个不存在的IP地址:

option local='/lan' # 确保dnsmasq为局域网提供服务

option domain-needed='0' # 允许没有域名的请求通过dnsmasq解析(可选)

# /etc/dnsmasq.conf 或 /etc/dnsmasq.user.conf(取决于你的配置) server=/example.com/192.0.2.1 # 将example.com的解析请求重定向到不存在的IP地址(如192.0.2.1)

使用自定义DNS服务器进行解析控制

另一种方法是设置自定义DNS服务器来解析特定的域名到一个不存在的IP地址,这可以通过在路由器的DHCP设置中指定自定义DNS服务器来实现:

option config '/etc/dnsmasq-custom-dns-rules' # 指定自定义DNS规则配置文件的位置(etc/dnsmasq-custom-dns-rules)

在/etc/dnsmasq-custom-dns-rules文件中添加以下规则:

address=/example.com/192.0.2.1 # 将example.com的所有请求解析到不存在的IP地址(如192.0.2.1)

然后重启dnsmasq服务以应用更改:systemctl restart dnsmasq,但请注意,OpenWrt中通常不使用systemd,因此重启命令可能因系统不同而有所差异(例如使用/etc/init.d/dnsmasq restart),请根据你的具体系统环境进行调整,不过上述方法展示了基本的配置思路,通过这种方法可以确保无论域名如何变化其IP地址都能被正确拦截,但请注意这种方法需要一定的网络知识和对路由器的控制权以确保正确配置DNS服务器和规则文件路径及内容格式正确无误才能生效并达到预期效果且不会影响到其他正常网络活动或造成不必要困扰和损失;同时也要注意及时更新和维护这些配置文件以应对网络环境和需求变化带来的挑战和限制条件;最后还要确保遵循相关法律法规和道德规范进行合法合规操作避免造成任何违法违规问题或后果发生;同时也要注意保护个人隐私和信息安全避免泄露敏感信息或遭受攻击和损失发生;最后还要提醒用户在使用这些高级技巧时要谨慎操作并备份重要数据以防不测之需;同时也要注意及时关注官方文档和社区支持以获取最新信息和解决方案以及解决遇到的问题和困难;最后还要感谢大家阅读本文并希望本文能对你有所帮助并为你带来更好的网络体验和安全保障!

标签: DHCP配置 配置文件 /etc/config/目录