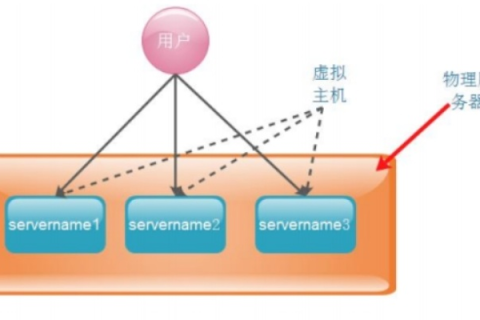

在Web服务器配置中,Nginx凭借其高性能和丰富的功能,成为众多开发者和系统管理员的首选,有时会遇到一个令人困惑的问题:为什么任意的二级域名都能访问配置的虚拟主机?这个问题背后涉及Nginx的虚拟主机配置、DNS解析、以及网络请求转发等多个方面,本文将详细探讨这一问题的原因,并提供解决方案。

云服之家,国内最专业的云服务器虚拟主机域名商家信息平台

Nginx虚拟主机配置基础

在Nginx中,虚拟主机是通过server块来定义的,每个server块代表一个虚拟主机,虚拟主机配置通常包括监听端口、域名匹配、重写规则、访问控制等。

server {

listen 80;

server_name example.com;

location / {

root /var/www/html;

index index.html index.htm;

}

}

在这个配置中,Nginx监听80端口,并为example.com,如果请求的主机名与example.com匹配,Nginx将处理该请求。

为什么任意的二级域名都能访问?

问题的核心在于server_name指令的配置,默认情况下,如果server_name没有显式指定,或者配置为通配符(如),则可能导致任意域名都能匹配到该虚拟主机。

server {

listen 80;

# server_name example.com; # 这一行被注释或缺失

location / {

root /var/www/html;

index index.html index.htm;

}

}

在这个配置中,由于server_name被注释或缺失,Nginx将接受任何请求,只要该请求被发送到正在监听的IP地址和端口上,任何二级域名(如sub.example.com)都能匹配到这个虚拟主机。

DNS解析与请求转发

另一个重要因素是DNS解析和请求转发,当浏览器或客户端发起请求时,DNS解析将域名转换为IP地址,如果DNS记录存在多个指向同一IP地址的条目(如通配符DNS记录或别名记录),则这些域名都会指向同一服务器。

*.example.com IN A 192.168.1.100

在这种情况下,任何以example.com为后缀的二级域名都将解析到IP地址168.1.100,如果Nginx配置为监听该IP地址和端口,那么所有这些二级域名都能访问到配置的虚拟主机。

重写规则与反向代理

Nginx的重写规则和反向代理功能也可能导致此问题,使用rewrite指令将请求重定向到另一个域名或路径:

server {

listen 80;

server_name example.com;

location / {

rewrite ^(.*)$ http://sub.example.com$1 permanent;

}

}

在这个例子中,所有对example.com的请求都将被重定向到sub.example.com,如果DNS解析允许这种重定向,那么任何二级域名都可能成为访问目标。

解决方案与最佳实践

为了避免任意二级域名都能访问的问题,可以采取以下措施:

- 明确指定

server_name:确保每个虚拟主机的server_name指令明确指定一个或多个特定的域名,避免使用通配符或缺失该指令。server { listen 80; server_name sub1.example.com sub2.example.com; # 其他配置... }这样只有指定的二级域名才能匹配到该虚拟主机。

- 限制DNS解析:在DNS设置中,确保没有通配符记录或别名记录指向同一IP地址,每个二级域名都应该有独立的DNS解析记录。

sub1.example.com IN A 192.168.1.100 sub2.example.com IN A 192.168.1.100

这样可以防止多个二级域名解析到同一IP地址。

- 使用地理位置限制:通过Nginx的地理限制模块(如ngx_http_geoip2_module),可以基于地理位置进行访问控制,只允许特定国家或地区的用户访问某些域名或资源。

geoip2 /etc/nginx/geoip2.dat; # 需要安装GeoIP2库和数据库文件 map $geoip2_country_code $allowed_country { default deny; DE allow; US allow; } server { listen 80; server_name example.com; if ($allowed_country = deny) { return 403; } # 其他配置... } ``` 4. **使用SSL证书**:为每个二级域名配置独立的SSL证书,并通过SNI(Server Name Indication)支持多域名证书,这不仅可以提高安全性,还能防止证书错误和中间人攻击,使用Let's Encrypt等免费证书服务为多个子域配置证书,5. **定期审计和更新配置**:定期审查和更新Nginx配置文件,确保没有遗漏或错误的配置导致安全问题,使用自动化工具(如Ansible、Puppet等)管理配置文件和更新过程,6. **监控和日志记录**:启用详细的日志记录功能,监控访问模式和异常行为,使用ELK Stack(Elasticsearch、Logstash、Kibana)等工具进行日志分析和报警,记录失败的登录尝试、异常请求等事件,7. **安全策略**:实施严格的安全策略,包括密码策略、访问控制列表(ACL)、防火墙规则等,确保只有授权用户才能访问敏感资源或执行关键操作,8. **培训与意识提升**:对开发团队和运维团队进行安全培训和意识提升活动,让他们了解常见的安全威胁和防范措施,鼓励员工报告可疑活动或漏洞,9. **备份与恢复计划**:制定详细的备份和恢复计划,确保在发生安全事件时能够迅速恢复系统和数据,定期测试备份文件的完整性和可用性,通过以上措施和最佳实践的实施可以有效防止任意二级域名都能访问的问题并提高整体安全性水平,同时建议持续关注最新的安全动态和技术发展以应对不断变化的威胁环境并保护您的系统和数据免受侵害。