在数字化时代,网站的安全性变得尤为重要,SSL(Secure Sockets Layer)证书是确保网站安全的关键工具,它通过在服务器和浏览器之间建立加密通道,保护数据传输免受窃听和篡改,对于已安装的虚拟主机,添加SSL证书可以显著提升用户体验和网站安全性,本文将详细介绍如何在已安装的虚拟主机上添加SSL证书,包括选择证书类型、获取证书、配置服务器等步骤。

云服之家,国内最专业的云服务器虚拟主机域名商家信息平台

了解SSL证书类型

在添加SSL证书之前,首先需要了解不同类型的SSL证书,根据验证的严格程度和覆盖范围,SSL证书可以分为以下几种:

- 域名验证(Domain Validation, DV):这是最基本的SSL证书,只需验证域名所有权即可,适合小型网站或个人博客。

- 企业验证(Organization Validation, OV):除了验证域名所有权外,还需要验证企业的合法身份,适合中型企业或需要增强信任度的网站。

- 扩展验证(Extended Validation, EV)**:这是最严格的验证方式,除了上述两项验证外,还需经过第三方审核机构的审核,在浏览器地址栏中会显示绿色地址栏和网站名称,极大提升用户信任度,适合金融、电商等敏感行业。

获取SSL证书

获取SSL证书通常有两种途径:免费和付费。

- 免费证书:由Let’s Encrypt等提供免费SSL证书的服务商提供,这些证书通常每90天需要续签一次,适合预算有限的小型网站或个人用户。

- 付费证书:由Symantec、Comodo等权威CA(Certificate Authority)提供,价格较高但验证流程更严格,有效期更长,适合需要高信任度和长期使用的企业网站。

以Let’s Encrypt为例,获取免费SSL证书的步骤通常如下:

- 注册账户:访问Let’s Encrypt官网并注册账户。

- 安装Certbot:Certbot是Let’s Encrypt的官方客户端工具,支持一键安装和配置SSL证书,可以通过以下命令在Linux服务器上安装Certbot:

sudo apt-get update sudo apt-get install certbot python3-certbot-nginx # 以Nginx为例

- 获取证书:使用Certbot获取证书并自动配置Nginx。

sudo certbot --nginx

根据提示完成域名验证后,Certbot会自动生成并配置SSL证书。

配置虚拟主机以支持SSL

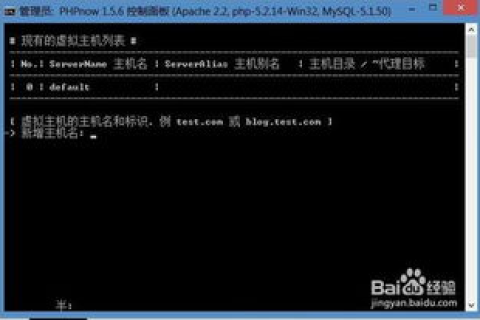

在获取SSL证书后,需要将其配置到虚拟主机上,以常见的Web服务器Nginx和Apache为例,介绍如何配置SSL。

Nginx配置SSL

假设已经使用Certbot为Nginx配置了SSL证书,配置文件通常位于/etc/nginx/sites-available/default或/etc/nginx/nginx.conf中,以下是一个示例配置:

server {

listen 80;

server_name example.com www.example.com;

return 301 https://$server_name$request_uri;

}

server {

listen 443 ssl;

server_name example.com www.example.com;

ssl_certificate /etc/letsencrypt/live/example.com/fullchain.pem; # 证书文件路径

ssl_certificate_key /etc/letsencrypt/live/example.com/privkey.pem; # 私钥文件路径

ssl_protocols TLSv1.2 TLSv1.3; # 支持的SSL协议版本

ssl_prefer_server_ciphers on; # 使用服务器推荐的加密套件

ssl_ciphers 'ECDHE-ECDSA-AES128-GCM-SHA256'; # 推荐的加密套件

add_header Strict-Transport-Security "max-age=31536000; includeSubDomains; preload"; # HSTS头,提高安全性

}

配置完成后,重启Nginx使配置生效:

sudo systemctl restart nginx

Apache配置SSL

假设已经使用Certbot为Apache配置了SSL证书,配置文件通常位于/etc/apache2/sites-available/000-default.conf中,以下是一个示例配置:

<VirtualHost *:80>

ServerName example.com www.example.com

Redirect permanent / https://www.example.com/

</VirtualHost>

<VirtualHost *:443>

ServerName example.com www.example.com

SSLEngine on

SSLCertificateFile "/etc/letsencrypt/live/example.com/fullchain.pem" # 证书文件路径

SSLCertificateKeyFile "/etc/letsencrypt/live/example.com/privkey.pem" # 私钥文件路径

SSLCipherSuite "ECDHE-ECDSA-AES128-GCM-SHA256" # 加密套件

Header always set Strict-Transport-Security "max-age=31536000; includeSubDomains; preload" # HSTS头,提高安全性

</VirtualHost>

配置完成后,重启Apache使配置生效:

sudo systemctl restart apache2

验证SSL安装是否成功

安装完成后,可以通过以下步骤验证SSL是否配置成功:

- 浏览器访问:在浏览器中访问你的网站(https://www.example.com),检查是否显示安全连接标志(锁形图标),如果显示“安全”或“安全连接”,则表示SSL配置成功,同时检查地址栏是否显示绿色地址栏(仅EV证书)。 2. SSL检测工具:使用在线工具如

https://www.ssllabs.com/ssltest/进行SSL检测,检查证书的详细信息、支持的协议和加密套件等。 3. 命令行工具:使用openssl命令行工具检查SSL连接。 4. 检查重定向:确保HTTP请求被重定向到HTTPS,可以在命令行中使用curl命令检查: 5. 日志检查:检查Web服务器日志(如Nginx的/var/log/nginx/error.log或Apache的/var/log/apache2/error.log),确保没有SSL相关的错误日志。 6. HSTS检查:如果配置了HSTS头,检查浏览器是否缓存了HSTS策略并强制使用HTTPS连接,可以在浏览器的开发者工具中查看响应头是否包含Strict-Transport-Security。 7. 续签证书:对于Let’s Encrypt的免费证书,每90天需要续签一次,可以使用Certbot的续签命令自动续签证书并更新配置: 8. 备份配置:定期备份Web服务器的配置文件和SSL证书,以防丢失或损坏,可以将配置文件复制到远程服务器或云存储中。 9. 监控和警报:设置监控和警报系统,定期检查SSL证书的到期时间和Web服务器的安全性,可以使用第三方监控工具如New Relic、Datadog等。 10. 用户教育:向用户宣传HTTPS的安全性和重要性,鼓励用户使用HTTPS连接网站,可以在网站首页或登录页面显示安全连接标志和提示信息。 通过以上步骤,可以确保已安装的虚拟主机成功添加并配置SSL证书,提升网站的安全性和用户体验,同时需要定期检查和更新SSL配置以确保安全性和兼容性。