DNS(Domain Name System)是互联网中不可或缺的一部分,它负责将人类可读的域名转换为计算机可识别的IP地址,在这个过程中,DNS服务器扮演着核心角色,而53端口作为DNS协议的标准端口,更是承载了无数次的域名解析请求,本文将深入探讨在DNS服务器中,53端口如何负责非本地域名的地址查询,并解析其背后的工作原理与机制。

云服之家,国内最专业的云服务器虚拟主机域名商家信息平台

DNS服务器与53端口

DNS服务器通常运行在网络中的特定计算机上,这些计算机负责接收来自客户端的DNS查询请求,并返回相应的IP地址或其他相关信息,而53端口是TCP/IP协议栈中专门用于DNS通信的端口,无论是使用TCP还是UDP协议,DNS查询和响应都通过53端口进行传输。

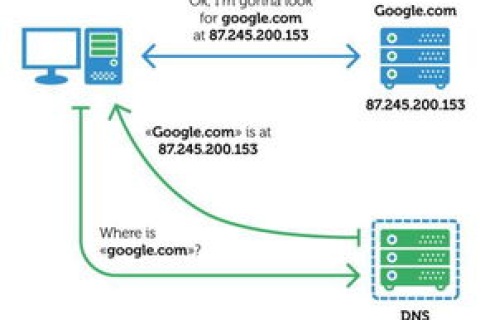

当用户在浏览器中输入一个域名并按下回车键时,操作系统会向本地DNS服务器发送一个DNS查询请求,这个请求默认通过UDP协议发送,并且占用53端口,如果查询较为复杂或需要返回大量数据,则可能会切换到TCP协议,同样通过53端口进行通信。

非本地域名的地址查询流程

在DNS查询过程中,根据域名的不同,可以分为本地域名查询和非本地域名查询,本地域名通常指的是与本地网络相关的域名,如局域网内的服务器或设备名称,而非本地域名则是指互联网上的公共域名,如Google.com、Yahoo.com等。

对于非本地域名的地址查询,DNS服务器通常会遵循以下步骤:

- 根服务器查询:DNS服务器会向根服务器发送查询请求,以获取负责顶级域(如.com、.net、.org等)的权威DNS服务器地址。

- 顶级域服务器查询:获得根服务器的响应后,DNS服务器会向对应的顶级域服务器发送查询请求,以获取负责特定二级域(如Google、Yahoo等)的权威DNS服务器地址。

- 权威DNS服务器查询:DNS服务器会向负责具体域名(如www.google.com)的权威DNS服务器发送查询请求,以获取最终的IP地址或其他相关信息。

在这个过程中,53端口始终扮演着关键角色,无论是与根服务器、顶级域服务器还是权威DNS服务器的通信,都通过53端口进行数据传输。

53端口的特殊性与安全性

由于53端口是DNS通信的专用端口,因此它成为网络攻击者常常瞄准的目标之一,DNS劫持、DNS放大攻击等恶意行为都针对53端口进行攻击,确保53端口的安全性至关重要。

为了保障53端口的安全性,可以采取以下措施:

- 使用防火墙:通过防火墙限制对53端口的访问权限,只允许合法的DNS查询请求通过。

- 启用DNSSEC:DNSSEC(DNS Security Extensions)是一种扩展机制,可以为DNS查询提供身份验证和完整性保护,启用DNSSEC后,可以确保从权威DNS服务器返回的响应是真实且未被篡改的。

- 定期更新和备份:定期更新DNS服务器软件和配置文件,以防止已知漏洞被利用,定期备份DNS数据以防数据丢失或损坏。

- 监控和日志记录:启用DNS服务器的监控和日志记录功能,以便及时发现并处理异常情况或恶意攻击行为。

53端口与本地域名的区别

虽然53端口同样用于处理本地域名的查询请求,但在处理过程中存在一些差异,对于本地域名的查询请求,DNS服务器通常会首先检查本地缓存中是否有相应的记录,如果有缓存记录且未过期,则直接返回缓存结果而无需进一步查询,对于本地域名的解析结果通常存储在本地DNS服务器的缓存中以便快速访问。

相比之下,非本地域名的查询请求则必须依次经过根服务器、顶级域服务器和权威DNS服务器的多级查询过程才能获得最终答案,这个过程相对复杂且耗时较长,但通过53端口的传输效率仍然非常高。

在DNS服务器中,53端口作为非本地域名地址查询的关键通道承载着无数次的域名解析请求,通过了解53端口的工作原理、安全性措施以及与本地域名查询的区别,我们可以更好地管理和维护网络中的DNS服务,未来随着网络技术的不断发展,对53端口的依赖程度可能会进一步增加,持续关注和优化53端口的安全性及性能将变得尤为重要,随着云计算、物联网等新兴技术的兴起,对DNS服务器的需求也将不断扩展和变化,这要求我们在设计和部署新的网络架构时充分考虑这些因素以确保高效、安全、可靠的域名解析服务。