在当今数字化时代,企业网络的安全与高效运行至关重要,本文将详细介绍如何在已申请域名的基础上,通过Cisco 5510防火墙和2811路由器,实现外网访问的便捷与安全配置,从基础的网络架构到高级的安全策略,我们将逐步解析这一过程,确保您的网络环境既安全又高效。

云服之家,国内最专业的云服务器虚拟主机域名商家信息平台

网络架构概述

我们简要回顾一下网络架构,Cisco 5510防火墙作为网络边界的安全设备,负责保护内部网络免受外部威胁,而2811路由器则负责路由选择,确保数据包能够高效、准确地到达目标地址,结合已申请的域名,我们可以实现内外网之间的顺畅通信。

域名配置与解析

在申请域名后,第一步是确保该域名能够正确解析到您的服务器IP地址,这通常涉及以下几个步骤:

- DNS设置:登录到您的域名注册商提供的控制面板,将域名指向您的服务器IP,这通常涉及创建A记录或CNAME记录。

- 验证解析:通过命令行工具(如

nslookup或dig)验证域名解析是否成功。

nslookup yourdomain.com

如果返回的结果是您服务器的IP地址,说明解析成功。

Cisco 5510防火墙配置

我们需要在Cisco 5510防火墙上进行一系列配置,以确保内外网通信的安全与顺畅。

-

接口配置:为内网和外网接口分配IP地址,并启用相应的接口。

interface GigabitEthernet0/0 # 外网接口 ip address 203.0.113.1 255.255.255.0 no shutdown interface GigabitEthernet0/1 # 内网接口 ip address 192.168.1.1 255.255.255.0 no shutdown

-

访问控制:通过ACL(访问控制列表)限制内外网之间的流量,允许HTTP和HTTPS流量通过,但阻止其他不必要的流量。

access-list 100 permit tcp any host 203.0.113.1 eq www access-list 100 permit tcp host 203.0.113.1 any eq www access-list 100 deny ip any any

将此ACL应用于外网接口:

interface GigabitEthernet0/0 ip access-group 100 in

-

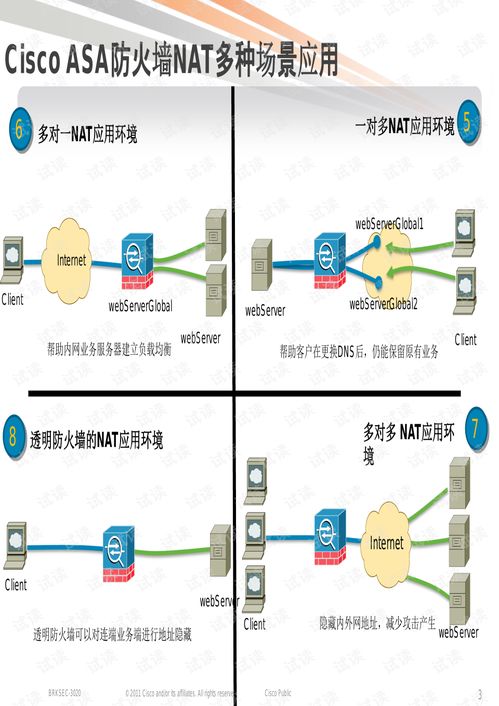

NAT配置:如果需要将内网IP地址转换为公网IP地址,可以配置NAT,将内网IP 192.168.1.0/24映射到公网IP 203.0.113.2-25。

ip nat inside source list 1 interface GigabitEthernet0/0 overload

在全局配置中定义ACL:

access-list 1 permit ip 192.168.1.0 0.0.0.255 any

2811路由器配置

在2811路由器上,主要任务是确保路由选择正确,以及进行必要的安全设置。

-

静态路由:如果网络环境较为简单,可以通过静态路由确保数据包能够正确到达目标网络,将外网网关指向Cisco 5510防火墙的相应接口。

ip route 0.0.0.0 0.0.0.0 GigabitEthernet0/1 # 通过内网接口回传流量至内网

如果Cisco 5510防火墙的公网IP为203.0.113.2,则配置如下:

ip route 0.0.0.0 0.0.0.0 203.0.113.2 # 通过外网接口直接访问外网资源

-

安全策略:在路由器上实施基本的安全策略,如禁用不必要的服务、限制远程登录等,禁用Telnet并启用SSH:

no service telnet-std-service # 禁用Telnet服务(可选) ip ssh time-out 60 # 设置SSH超时时间(可选)

确保SSH密钥对已经生成并分发到相应的客户端设备。

高级安全配置(可选)

为了进一步保障网络安全,可以考虑以下高级安全配置:

- SSL/TLS加密:对于所有内外网通信进行加密,确保数据在传输过程中不被窃取或篡改,这通常涉及在服务器上安装SSL证书,并在防火墙和路由器上配置相应的加密策略,在Cisco 5510防火墙上为HTTPS服务启用SSL/TLS加密:

crypto pki trustpoint TP_NAME # 创建信任点(需提前生成证书) ip http secure-server trustpoint TP_NAME # 在HTTP服务中启用SSL/TLS加密(需替换TP_NAME为实际信任点名称)

- 入侵检测与预防:在防火墙和路由器上启用入侵检测与预防系统(IDS/IPS),实时监控网络流量并阻止潜在威胁,在Cisco 5510防火墙上启用Snort IDS:

feature snmpts-service # 启用Snort服务(需提前安装Snort) snmpts config mode snort-config # 配置Snort规则(需替换snort-config为实际配置文件名称)

- 日志审计:定期审计网络日志,及时发现并处理异常情况,这可以通过在防火墙和路由器上启用日志记录功能实现,在Cisco 5510防火墙上启用日志记录:

logging enable # 启用日志记录功能(默认已启用) logging host <IP_ADDRESS> <PORT> # 将日志记录发送到指定的服务器(需替换<IP_ADDRESS>和<PORT>为实际值)